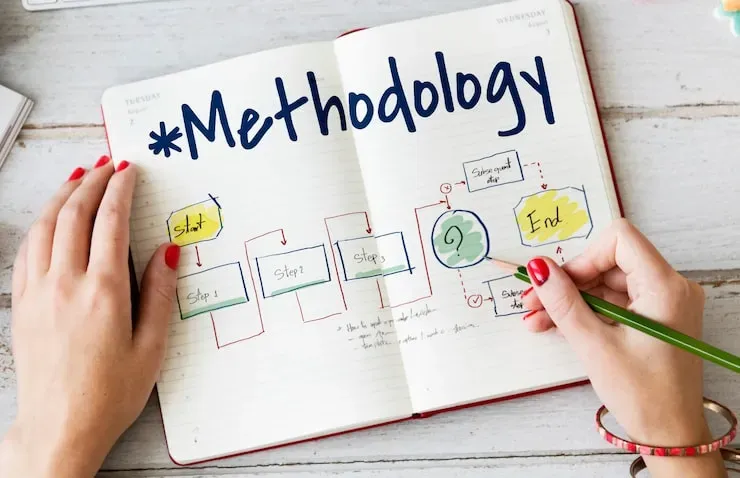

Méthodologie d’Analyse de l’Information : Evaluer la viabilité

L’objectif est d’obtenir une démarche réplicable, transparente, et résistante aux biais, capable de prendre n’importe quelle affirmation et de déterminer si elle tient debout.

Evidemment, elle ne garantit pas à 100% la viabilité d’une source, mais elle réduit considérablement la probabilité d’avoir une fausse information.

Cette méthodologie repose sur six étapes, articulées autour de trois disciplines complémentaires de l’analyse de l’information :

- L’OSINT (Open Source INTelligence, renseignement sur sources ouvertes), qui permet avant tout de tracer l’information, d’en identifier l’origine, le contexte, la diffusion et la matérialité.

- Le Fact-Checking, qui sert à vérifier le fond, c’est-à-dire la validité factuelle des affirmations, la cohérence des données et la présence (ou l’absence) de preuves solides.

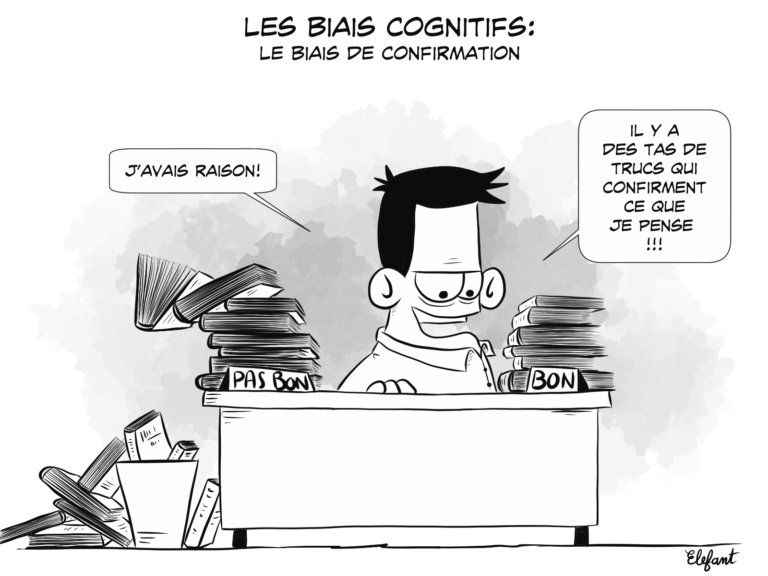

- La Zététique, dont le rôle est d’évaluer la forme, en analysant les mécanismes de persuasion, les biais cognitifs, les sophismes et les outils rhétoriques qui peuvent influencer notre jugement.

Ces trois disciplines s’enchaînent de manière logique : on retrace d’abord l’information (OSINT), on en vérifie la véracité (Fact-Checking), puis on analyse la mécanique intellectuelle qui l’entoure (Zététique). C’est la combinaison des trois qui permet d’aboutir à une conclusion fiable, nuancée et transparente.

Etape 1. Identifier exactement quelle information on analyse

La plupart des erreurs d’analyse viennent du fait que… on ne sait pas vraiment ce qu’on analyse.

Formuler l’affirmation de manière claire, précise, testable. Exemple : « On nous ment sur la météo. » Pas vérifiable c’est un jugement basé sur une opinion « La station X aurait enregistré un pic de 48°C le 16 juillet. » Vérifiable car factuel

Critères :

- L’info doit être une affirmation factuelle, pas une opinion.

- Elle doit pouvoir être vérifiée ou réfutée.

Etape 2. Rechercher la source primaire (OSINT)

Pour cette étape, on utilise la fameuse grille QQOQCP, un outil simple mais redoutablement efficace pour revenir aux fondations d’une information. L’objectif : identifier la source primaire, celle qui a produit l’information avant qu’elle ne soit reprise, déformée ou interprétée.

Qui ? Qui est à l’origine de l’information ? Une personne identifiable ? Un média ? Une institution ? Un compte anonyme ? → Cela permet d’évaluer la crédibilité initiale et de repérer les relais intermédiaires.

Quoi ? Qu’est-ce qui est exactement affirmé ? Quel est le message brut, sans reformulation ni avis personnel ? → On isole l’objet précis à vérifier.

Où ? Où l’information a-t-elle été publiée pour la première fois ? Sur quel site, plateforme, document, lieu géographique ? → Essentiel pour détecter les déplacements hors contexte.

Quand ? À quelle date l’information a-t-elle été publiée ou enregistrée ? → Les vieux contenus recyclés sont l’un des principaux vecteurs de désinformation.

Comment ? Sous quelle forme ? Vidéo, photo, capture d’écran, déclaration officielle, étude scientifique ? → La forme conditionne les outils OSINT à utiliser pour l’authentifier.

Pourquoi ? Quel est le but apparent ou probable de cette publication ? Informer ? Choquer ? Mobiliser ? Vendre ? Manipuler ? → Ce n’est pas une accusation d’intention, mais un repère contextuel important.

Outils OSINT pour guider cette étape

Pour répondre aux six questions, on s’appuie sur des outils utilisés quotidiennement par les analystes OSINT :

- Reverse image search Google Images, Yandex, TinEye → vérifier si l’image est ancienne ou réutilisée.

- Recherche par date Filtrer les résultats pour isoler les sources les plus anciennes.

- Recherche par domaine / WHOIS Identifier qui possède le site, quand il a été créé, ou s’il appartient à un réseau de sites douteux.

- Archives Web Wayback Machine, Archive.today → retrouver les versions antérieures d’une page, même supprimée.

- Analyse des métadonnées (si disponible) EXIF pour images, données internes des documents PDF, fichiers audio → parfois révélateur, quand ce n’est pas volontairement effacé.

Etapes 3. Vérifier la matérialité de l'information (OSINT)

Cette étape est un peu plus technique, mais elle reste accessible à n’importe qui.

On ne demande pas d’être expert en analyse d’images ou en science des données : on demande simplement d’être capable de repérer des incohérences, des détails qui ne collent pas avec ce que l’information prétend montrer.1. Images / vidéos Quelques points essentiels peuvent déjà révéler une manipulation :

- Géolocalisation : reconnaît-on le lieu ? Correspond-il aux informations annoncées ?

- Chronolocalisation : la scène colle-t-elle avec la date supposée ? (météo, saison, événements du jour)

- Ombres et météo : l’orientation du soleil, la couleur du ciel, la présence de neige ou de pluie doivent être cohérentes.

- Architecture : bâtiments, panneaux, routes, signalisation locale.

- Erreurs visibles : montage approximatif, objets déformés, flous artificiels, contours étranges, artefacts numériques.Exemple : Des images ont circulé en affirmant montrer l’armée pakistanaise abattant un avion indien. Après analyse, il s’agissait simplement d’un extrait du jeu Arma 3, recyclé comme s’il s’agissait d’un événement réel. https://www.reuters.com/fact-check/video-game-clip-shared-real-footage-indian-jet-being-downed-2025-05-15/

Attention : Un seul élément incohérent ne prouve pas forcément une fraude

2. Documents / déclarations

On vérifie que le document n’est pas falsifié ni sorti de son contexte. Voici les points à contrôler :

- Authenticité du document : forme, logo, numéro, rédaction.

- Correspondance avec le site source : est-il vraiment hébergé ou publié officiellement ?

- Date exacte : un document réel mais ancien peut créer une fausse actualité.

- Cohérence avec les communiqués ou publications officielles : l’institution ou l’auteur dit-il la même chose ailleurs ?

Exemple : Le faux décret du Ministère de l’Intérieur français annonçant un confinement total (France, 2020) https://www.radiofrance.fr/franceinter/decret-de-confinement-couvre-feu-armee-ces-messages-whatsapp-reposent-sur-de-fausses-infos-2838211

3. Statistiques / études

Ici, le danger n’est pas la falsification mais l’interprétation abusive.

- Méthodologie publique ? Une étude dont la méthode n’est pas décrite n’est pas fiable.

- Échantillons représentatifs ? Un sondage auprès de 73 personnes ne généralise rien.

- Peer-review ? Une publication validée par des pairs vaut mieux qu’un billet de blog.

- Institution reconnue ou influence obscure ? WHO ≠ blog anonyme.

Exemple : L’étude fraude de Wakefield (1998) liant vaccin ROR et autisme : → échantillon de 12 enfants, conflits d’intérêts, données manipulées. Rétractée officiellement. Source : https://www.thelancet.com/journals/lancet/article/PIIS0140-6736(10)60175-4/abstract

Etape 4. Vérifier la validité factuelle (Fact-checking)

Maintenant que l’ont a pu retracer l’information, il faut voir si elle est vraie.

Ici, tu fais du recoupement :

Recouper avec des sources indépendantes

- Plusieurs médias reconnus rapportent-ils la même chose ?

- Les données officielles confirment-elles ?

- Les acteurs concernés démentent-ils ou confirment-ils ?

Confronter les preuves

- L’affirmation repose-t-elle sur une seule preuve fragile ?

- Les preuves sont-elles cohérentes entre elles ?

- Y a-t-il une manipulation de chiffres (ex : valeurs relatives vs absolues) ?

Chercher les contradictions

- Des données fiables contredisent-elles l’affirmation ?

- L’affirmation isole-t-elle un détail en ignorant un contexte plus large ?

Etapes 5. Analyse critique (Zététique)

Dernière couche : détecter la manipulation et analyser la forme.

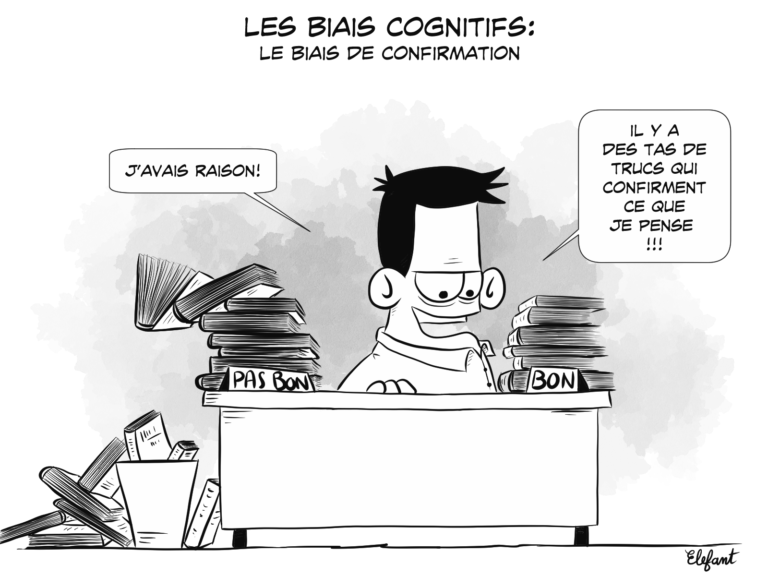

Repérer les biais cognitifs

- Confirmation : “Je crois, donc je sélectionne ce qui me conforte.”

- Intentionnalité : “Si quelque chose se passe, c’est qu’on l’a voulu.”

- Proportionnalité : “Grand événement = grande cause.”

- Disponibilité : “J’ai entendu souvent ça, donc c’est vrai.”

Repérer les sophismes et manipulations

- Attaque personnelle

- Fausse cause

- Généralisation abusive

- Cherry-picking https://fr.wikipedia.org/wiki/Cherry_picking

- Manipulation émotionnelle

- Storytelling abusif

Etape 6. Formuler une conclusion transparente

Une conclusion fiable doit être modeste, claire, argumentée.

Elle doit contenir : ✔️ ce qui a été vérifié, ✔️ ce qui reste incertain, ✔️ ce qui a été réfuté, ✔️ les sources utilisées, ✔️ les limites de l’analyse.

Evidemment c’est un exercice énergivore et chronophage. Le but n’est pas d’appliquer ces six étapes à chaque info que vous voyez défiler. Ce serait impossible.

Mais cette méthode donne une vision claire de ce qu’il est possible de faire lorsqu’une information paraît douteuse. A force d’appliquer ces méthodes, on commence a avoir le flair